10 étapes pour réagir en cas de cyberattaque

Les cyberattaques sont de plus en plus fréquentes, et peuvent impacter toute organisation, quelque soit sa taille ou son secteur d’activité. Aucun organisme n’est donc à l’abri, et il est important de disposer d’une démarche efficace pour gérer ces incidents et pour pouvoir réagir de manière appropriée en minimisant autant que possible les dommages potentiels, notamment concernant des données à caractère personnel.

Comment réagir en cas de cyberattaque ?

Nos experts vous récapitulent les 10 étapes essentielles à suivre :

- Mettre en place un plan adapté de réponse aux incidents : Une intervention efficace en cas d’incident passe par une démarche anticipative. Pour cela, élaborez un plan de réponse aux incidents qui soit détaillé et adapté aux besoins spécifiques de votre organisation. Ce plan doit définir les rôles et responsabilités des différents acteurs, les procédures de remontée des informations, et les instructions à suivre dans le cadre des différents types d’incidents.

- Constituer une équipe d’intervention urgente : Formez une équipe d’intervention, comprenant des experts en cybersécurité, des juristes, des responsables des relations avec les tiers et des membres de la direction. Leur expertise conjointe permettra de garantir une bonne coordination des efforts déployés visant à limiter l’attaque et à protéger la réputation de votre organisation.

- Identifier et classer la cyber attaque : La première étape lorsqu’une cyberattaque se produit consiste à identifier que vous êtes victime d’une cyberattaque. Cette identification se fait lorsque des éléments suspects sont relevés et en se basant sur certains signes, à l’instar des comportements inhabituels des appareils, des demandes de rançon, ou encore des accès non autorisés à des comptes par de potentiels hackers. Il faut également qualifier la nature de la cyberattaque (malware, spam, phishing – hameçonnage, dénis de service ou DDOS, rançongiciels ou ransomware, intrusion etc.) afin d’adapter votre stratégie de réponse de manière appropriée.

- Isoler les appareils et systèmes affectés et maîtriser l’incident : Dès que vous réalisez qu’un piratage informatique est en cours, isolez immédiatement les systèmes touchés pour empêcher la propagation de l’attaque. Segmentez le réseau et désactivez les comptes compromis par les pirates pour limiter les dégâts. Préservez également les preuves (mails, système antivirus …) en vue d’une analyse minutieuse, et pour d’éventuelles actions en justice.

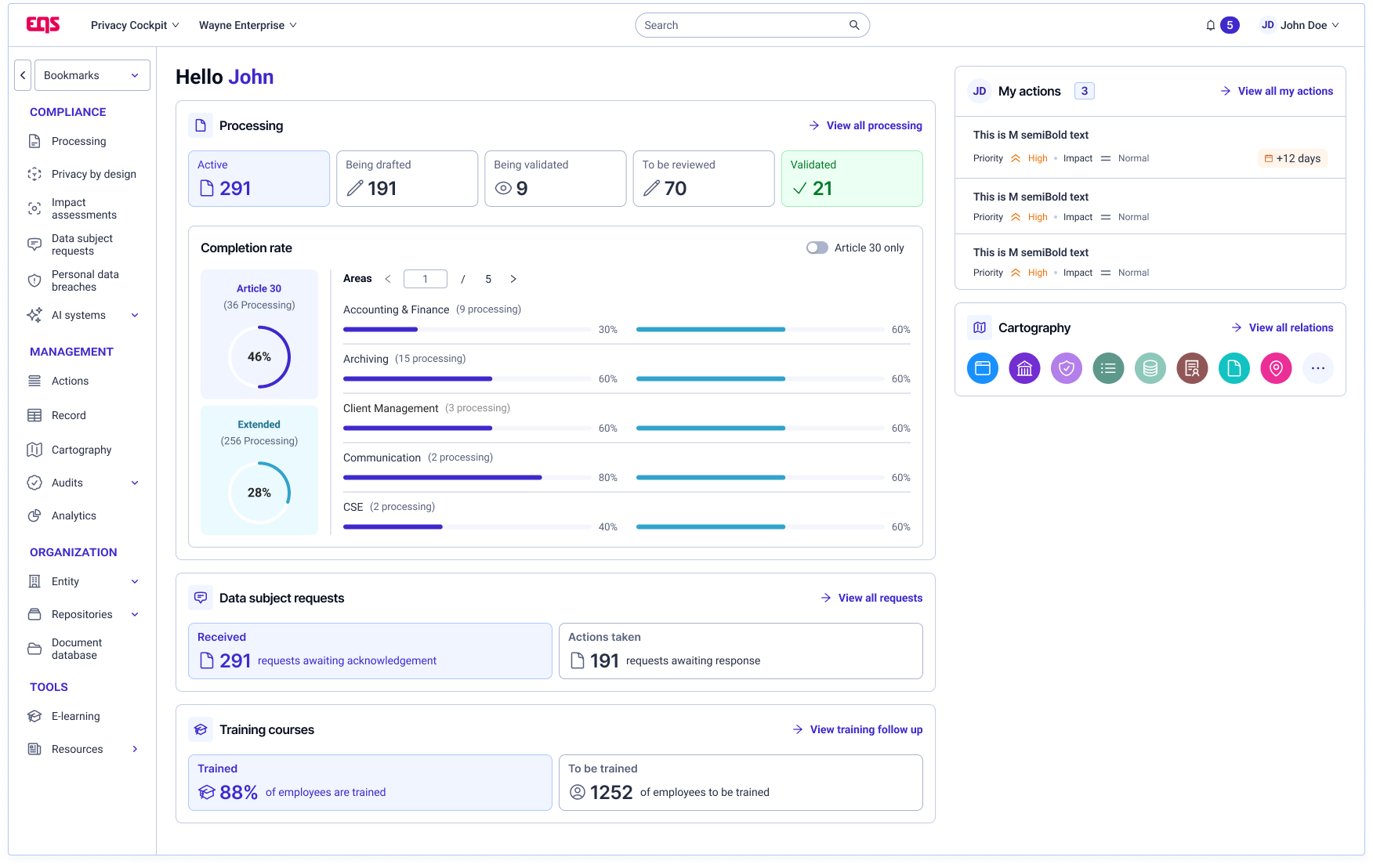

EQS Group aide les organisations à réagir rapidement et efficacement aux cyberattaques. Avec le module Violation de données d’ EQS Privacy Cockpit, centralisez la gestion des incidents, automatisez certaines étapes de réponse et notifiez les autorités compétentes en toute sérénité.

- Changer les mots de passe et mettre à jour les logiciels : Après avoir maîtrisé la situation, changez immédiatement tous vos mots de passe, en optant pour des mots de passe forts et uniques pour chaque compte. Assurez-vous également de mettre à jour tous vos logiciels et systèmes pour éviter d’éventuelles failles de sécurité.

- Informer les autorités compétentes et les personnes concernées : Signalez l’incident aux autorités compétentes, telles que les forces de l’ordre ou l’autorité de protection des données en cas de vols de données (CNIL en France) si les conditions imposant cette notification sont réunies. Informez également les parties prenantes, y compris les clients, les fournisseurs et les partenaires, afin de maintenir la transparence et d’instaurer la confiance, notamment lorsque cette notification est imposée.

- Restaurer les systèmes vulnérables et les données : Utilisez des sauvegardes sécurisées pour restaurer les systèmes et les données dans l’état où ils se trouvaient avant l’attaque. Vérifiez l’intégrité des sauvegardes pour vous assurer qu’elles ne contiennent pas de logiciels malveillants.

- Effectuer une analyse approfondie après l’incident : Procédez à une analyse détaillée de l’incident pour identifier les portes d’entrée de l’attaque, les faiblesses & vulnérabilités du système informatique, et les aspects à améliorer.

- Mettre en œuvre des mesures préventives : Profitez de l’incident pour renforcer les mesures en matière de cybersécurité. Mettez en œuvre des mesures préventives, telles que des formations régulières à la sécurité pour les employés, des contrôles d’accès robustes, une authentification multifactorielle, etc.

- Effectuer des contrôles de manière continue : Restez vigilant en mettant en œuvre des mécanismes de surveillance continue et de détection des menaces. La surveillance proactive permet de détecter rapidement les anomalies et les activités suspectes, ce qui vous permet de réagir rapidement aux menaces potentielles.

Conclusion

Face à une cyberattaque, chaque minute compte. Disposer d’un plan clair, d’une équipe préparée et d’outils adaptés fait toute la différence entre une simple perturbation et une crise majeure. En suivant ces 10 étapes, vous maximisez vos chances de limiter les impacts techniques, financiers et réputationnels, tout en renforçant la confiance de vos parties prenantes.

Mais la véritable force réside dans l’anticipation : investir dans la prévention, la formation des équipes et la mise en place de solutions dédiées vous permettra de transformer un incident subi en une opportunité d’amélioration continue en matière de cybersécurité.